Windowsにはレジストリに隠れたセキュリティ項目が多くあります。

パスワードの最小文字数を指定したり、有効期間を設定したりすることができるようになっています。

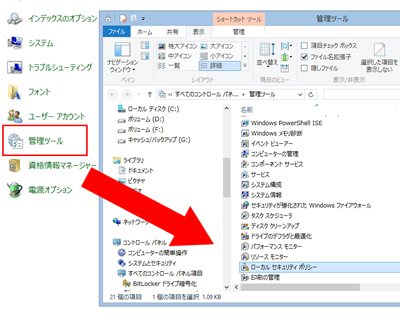

この設定、レジストリによる操作であればどのOSでもある程度は弄れないこともないのですが、所謂クリックだけで操作できるような画面、つまりGUIによる設定ができるのはVistaだと「Business」、Windows7だと「Professional」以上のエディションでないと設定できません。

そのため、普及している「Home Premium」エディションでは中々設定が難しかったのですが、Windows8やWindows10では比較的普及している「Pro」が「ローカル セキュリティ ポリシー」を開けるようになっているので、これら隠れた設定も簡単に設定できるようになりました。

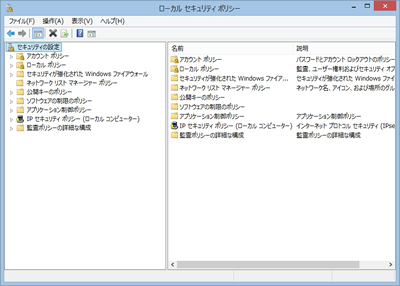

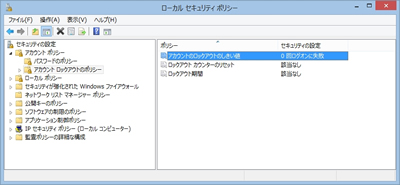

なので、このブログで「ローカル セキュリティ ポリシー」によるセキュリティの強化方法を解説してみたいと思います。

ローカル セキュリティ ポリシー が開けるOS

冒頭でも書きましたが「ローカル セキュリティ ポリシー」を開くことができるOSには制限があるので、まずは自分が利用しているOSが「ローカル セキュリティ ポリシー」を開けるOSなのかどうかを確認して下さい。

- Windows Vista Business 以上のエディション

- Windows 7 Professional 以上のエディション

- Windows 8 Pro/8.1 Pro 以上のエディション

- Windows 10 Pro 以上のエディション

以上のエディションが「ローカル セキュリティ ポリシー」を開けるOSです。家庭用のHomeエディションでは通常使えません。

Homeエディションでもレジストリ操作等で同じ設定をさせることもできますが、今回は解説しません。

ローカル セキュリティ ポリシーを開く

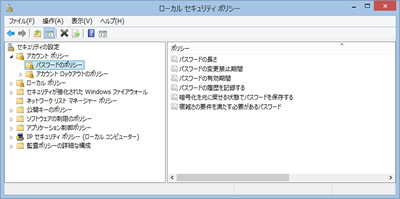

パスワードに関する設定

「セキュリティ」→「アカウント ポリシー」→「パスワードのポリシー」と選択します。

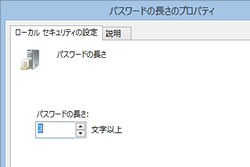

| パスワードの長さ | このセキュリティ設定は、ユーザー アカウントのパスワードに使用できる最少文字数を決定します。1 から 14 文字に設定するか、文字数を 0 に設定してパスワードを不要にします。 |

|---|---|

| パスワードの変更禁止期間 | このセキュリティ設定は、パスワードが変更可能になるまでの期間 (日数) を決定します。この期間内は、同じパスワードを使わなければなりません。1 から 998 までの日数を指定するか、または日数を 0 に設定してすぐに変更できるようにします。 |

| パスワードの有効期間 | このセキュリティ設定は、1 つのパスワードを使用できる期間 (日数) を決定します。この期間を過ぎると、システムから変更するよう要求されます。有効期間として 1 から 999 までの日数を指定するか、日数を 0 に設定してパスワードの有効期限が切れないように指定します。 |

| パスワードの履歴を記録する | このセキュリティ設定は、以前使ったことがあるパスワードをもう一度使用できるようになるまでに、ユーザー アカウントに関連付ける必要がある異なる新しいパスワードの数を決定します。0 から 24 までの値を指定してください。このポリシーを使用すると、管理者は古いパスワードの継続使用を防ぐことによってセキュリティを強化できます。 |

| 暗号化を元に戻せる状態でパスワードを保存する | このセキュリティ設定は、オペレーティング システムが暗号化を元に戻せる状態でパスワードを保存するかどうかを決定します。このポリシーは、認証用にユーザーのパスワード情報が必要なプロトコルを使用するアプリケーションをサポートします。暗号化を元に戻せる状態でパスワードを保存するということは、実質的にパスワードをプレーンテキストで保存するのと同じことです。このため、パスワード情報の保護よりもアプリケーションの要件が優先される場合以外は、このポリシーを有効にしないでください。 |

| 複雑さの要件を満たす必要があるパスワード | このセキュリティ設定は、パスワードが複雑さの要件を満たす必要があるかどうかを決定します。このポリシーが有効な場合、パスワードは次の最小要件を満たす必要があります。 |

※それぞれの項目の解説は「説明」タブのものを一部引用したものです。

ここでパスワードに関連するセキュリティ ポリシーを変更できます。

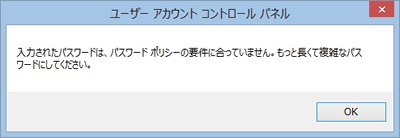

例えば、「パスワードの長さ」に0以外の数値を指定した場合、ユーザーアカウントのパスワード設定で指定した文字数以下のパスワードを設定しようとすると、以下の様な警告を発して拒否します。

このように、複数のユーザーを管理しなくてはいけない場合、それぞれのアカウントで確実なセキュリティを確保させるために管理者は制限をかけることができるようになっています。

アカウント ロックに関するセキュリティ

「セキュリティ」→「アカウント ポリシー」→「アカウント ロックアウトのポリシー」と選択します。

| アカウントのロックアウトのしきい値 | このセキュリティ設定は、ユーザー アカウントがロックアウトされる原因となるログオン失敗回数を決定します。ロックアウトされたアカウントは、管理者がリセットするか、そのアカウントのロックアウト期間が過ぎるまで使用できません。ログオン失敗回数として 0 から 999 までの値を設定できます。この値を 0 に設定すると、アカウントがロックアウトされることはありません。 |

|---|---|

| ロックアウト カウンターのリセット | このセキュリティ設定は、ログオン失敗後、ログオン失敗のカウンターが 0 (不良ログオン試行) にリセットされるまでに必要な時間を分単位で指定します。設定できる時間は、1 から 99,999 分です。アカウント ロックアウトのしきい値が定義されている場合は、このリセット時間をロックアウト期間と同じかそれ以下にしてください。 |

| ロックアウト期間 | このセキュリティ設定は、ロックアウトされたアカウントが自動的にロック解除されるまでのロックアウト期間を分単位で指定します。設定できる時間は、0 から 99,999 分です。ロックアウト期間を 0 に設定すると、管理者が明示的にロックを解除するまでアカウントはロックアウトされます。アカウント ロックアウトのしきい値が定義されている場合は、アカウント ロックアウト期間をリセット時間と同じかそれ以上にしてください。 |

※それぞれの項目の解説は「説明」タブのものを一部引用したものです。

以上がアカウント ロックに関するセキュリティ ポリシーです。

アカウントがロック状態になると、そのユーザーアカウントへはログインできなくなります。「アカウントのロックアウトのしきい値」では、何回ログインに失敗すればロックを掛けるか設定できます。ロックされたアカウントは、管理者によって解除されるか、指定した期間が経つまで待たなければログインすることができません。

このように、外部からの不正なログインを防ぐための設定が可能になっています。

まとめ

以上、今回は比較的わかりやすく効果もでやすい「パスワード」と「アカウントのロック」に関するポリシーの変更方法を紹介しました。

他にも共有に関するポリシーやログイン、暗号に関するものなど様々なセキュリティ ポリシーを変更・設定できるようになっています。ものによってはセキュリティレベルを下げるものもありますので、変更する場合は各項目の説明をしっかり読んでから変更しましょう。

コメント

コメント欄を開く